Ve světě kybernetické bezpečnosti musí CISO řešit stále složitější rozhodnutí. v tomto smyslu SIEM vs SOAR Nejde jen o technické srovnání, ale o strategickou úvahu o tom, jak sladit operační schopnosti s obchodními imperativy. K tomu je nutné do hloubky prozkoumat výkonné klíče – od zralosti SOC po dynamiku integrace a sekvenci implementace – k rozlišení SIEM vs SOARzjišťování, který přístup optimalizuje SOC, v kontextu, kdy útoky řízené umělou inteligencí vyžadují dobu odezvy (MTTR) kratší než 15 minut pro kritické incidenty.

Vyspělost SOC jako strategického kompasu v SIEM vs SOAR

Aby bylo možné přesně analyzovat, kterou cestou se v SIEM vs SOAR vydat, je určujícím kritériem operační vyspělost bezpečnostního operačního centra. K tomu je důležité hodnotit pomocí rámce SOC-CMM. SIEM je tedy ideální pro úrovně 1-2 a poskytuje základní viditelnost; zatímco integrace SIEM+SOAR zvyšuje úrovně 3-4 a díky inteligentní automatizaci dosahuje o 60 % méně falešných poplachů.

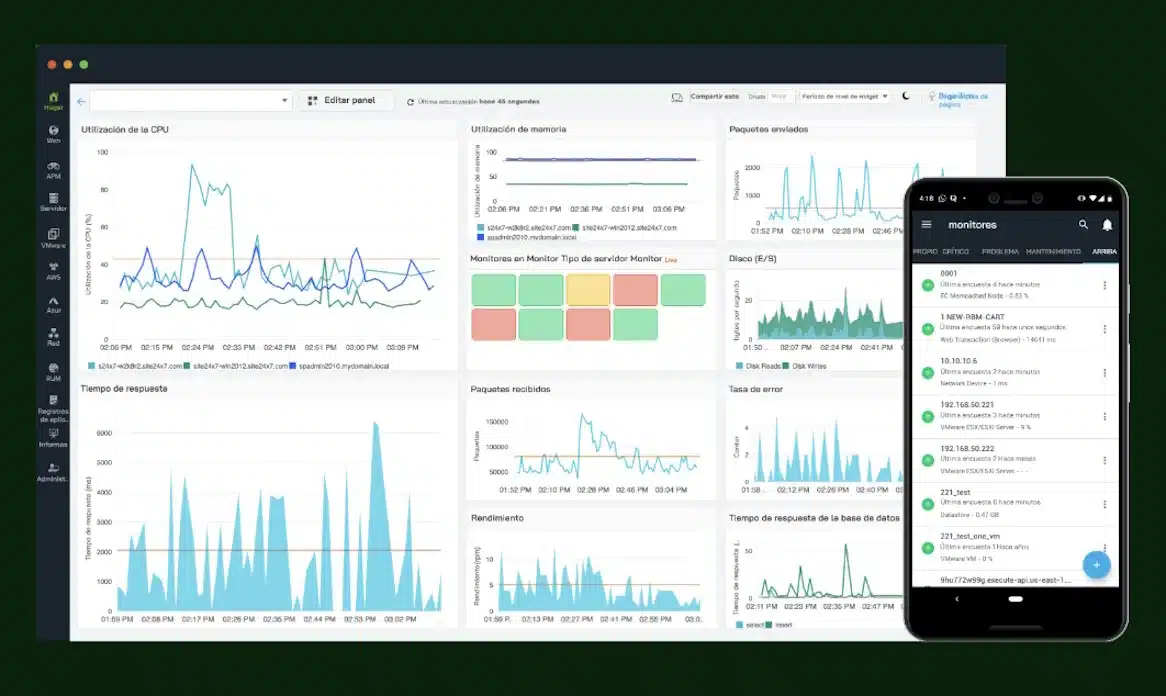

Při adresování SIEM vs SOAROperační vyspělost SOC se ukazuje jako základní kritérium. SIEM, popř Bezpečnostní informace a správa událostífunguje jako centrální nervový systém bezpečnostní infrastruktury: agreguje a normalizuje protokoly z firewallů, řešení EDR, hybridních cloudových prostředí a kritických aplikací SaaS. Prostřednictvím pokročilých korelačních algoritmů transformuje zdánlivě nepropojené datové toky na akceschopné výstrahy – ať už jde o boční pohyb v síti nebo rané známky ransomwaru – což usnadňuje nejen detekci téměř v reálném čase, ale také forenzní rekonstrukci incidentů a soulad s evropskými předpisy, jako jsou NIS2 a DORA.

Ve vyspělejších SOC, SIEM vs SOAR získává transformační rozměr. SOAR (Bezpečnostní organizace, automatizace a reakce) povyšuje operaci z reaktivní na řízenou: SIEM identifikuje možné porušení v kritickém koncovém bodě; SOAR během několika sekund obohatí výstrahu o konzultaci se zdroji informací o hrozbách, zahájí automatickou izolaci prostřednictvím EDR, vygeneruje prioritní lístek a upozorní C-úroveň shrnutím. Forrester potvrzuje, že tato synergie významně snižuje únavu analytiků a uvolňuje lidský talent pro vysoce komplexní hrozby.

Pro usnadnění tohoto výkonného sebehodnocení umožňuje následující strukturovaný rámec založený na SOC-CMM zmapovat aktuální pozici a vykreslit optimální cestu v SIEM vs SOAR:

- Úroveň 1 (počáteční): Reaktivní výstrahy a velké objemy zpracovávané ručně. Zde pokládá SIEM základní základ.

- Úroveň 2 (nouzové řízení): Základní korelace. Základní schopnosti strojového učení jsou začleněny do SIEM.

- Úroveň 3 (optimalizace provozu): Správa vysokého objemu. Na této úrovni kombinace SIEM vs SOAR demonstruje jeho rozdílovou hodnotu.

- Úroveň 4 (strategická kvantifikace): Prediktivní předvídání, kde SOAR přebírá největší roli.

Je důležité si uvědomit, že opakovaná chyba v SIEM vs SOAR Spočívá v předčasné implementaci SOAR bez robustního přijímání dat poskytovaných SIEM, takže je důležité použít nástroj SOC-CMM k provedení přísného sebehodnocení.

Strategické sladění obchodních potřeb v SIEM vs SOAR

Při výběru té či oné možnosti a v souladu s obchodními strategiemi musí být SIEM upřednostněn, když agendě dominuje soulad s předpisy, zatímco je pohodlnější zvolit SOAR, když je nezbytná provozní agilita. Výběr SIEM vs SOAR Musí věrně odrážet priority podniku. Ve vysoce regulovaných odvětvích, jako je bankovnictví, zdravotnictví nebo veřejné služby, je SIEM umístěn jako nevyhnutelný pilíř, protože uchovává obrovské objemy indexovaných protokolů po dlouhou dobu, generuje nevyvratitelné důkazy pro audity a vizualizuje vystavení rizikům na panelech přístupných představenstvu.

Pokud jde o prostředí, kde rychlost zmírňování definuje odolnost, SIEM vs SOAR jednoznačně upřednostňuje SOAR. Tato platforma organizuje integrace s klíčovými obchodními nástroji – od systémů pro prodej vstupenek až po rozhraní API pro informace o hrozbách – a provádí automatizované sekvence: masivní phishingová kampaň spouští resetování pověření, blokování indikátorů kompromisu (IOC) a segmentovaná upozornění pro uživatele za méně než pět minut.

Stejně tak je důležité věnovat pozornost rozpočtové části, protože se výrazně liší v závislosti na organizačním profilu SIEM vs SOAR:

- Tradiční SIEM Vyžaduje značné investice do infrastruktury a specializovaných talentů se škálovatelností spojenou s exponenciálním růstem dat.

- Strategický SOAR vyžaduje intenzivní počáteční nastavení playbooků, ale generuje značné provozní úspory automatizací opakujících se úloh.

- Hybridní architektura vyvažuje oba přístupy a optimalizuje návratnost na základě vyspělosti a rozsahu organizace.

Strategické rozhodnutí spočívá ve sladění SIEM vs SOAR s konkrétními prioritami podnikání: dodržování předpisů versus provozní agilita, vždy s vyhodnocením tříletých TCO s ohledem na cloud/SaaS model versus on-premise.

Co implementovat jako první v SIEM vs SOAR?

Po tom všem, co by mělo být implementováno jako první v SIEM vs SOAR? Obecně platí, že byste se měli vždy rozhodnout pro SIEM jako strukturální základ, zatímco SOAR by měl být začleněn, když je pravidelně překračováno 400 zpracovaných výstrah.

V prostředích, kde rychlost zmírňování definuje odolnost, SIEM vs SOAR jednoznačně upřednostňuje SOAR

Tato sekvence je nesmlouvavá SIEM vs SOAR. SIEM poskytuje základní surový materiál – kompletní viditelnost a korelaci událostí – který naplňuje automatizované pracovní postupy SOAR. Implementace SOAR bez základního SIEM je ekvivalentní budování orchestru bez partitury: herní příručky postrádají kontextualizovaná data, což generuje neúčinné nebo kontraproduktivní automatizace.

To by bylo rDoporučený oadmap nasazení:

- Fáze 1 (0-6 měsíců): Základní SIEM – Centralizujte protokoly z kritických zdrojů (síť, koncové body, cloud, aplikace). Nakonfigurujte základní korelační pravidla a výkonné řídicí panely.

- Fáze 2 (6-12 měsíců): Optimalizace SIEM – Zahrnuje strojové učení ke snížení falešných poplachů a forenzních schopností.

- Fáze 3 (12-18 měsíců): Počáteční SOAR – Automatizujte reakce na opakující se incidenty (phishing, známé IOC) pomocí jednoduchých příruček.

- Fáze 4 (18+ měsíců): Hybridní zralost – Organizujte komplexní reakce integrující celý balík zabezpečení.

Ukazatele postupu ze SIEM do SOAR:

- Průměrná doba analýzy na výstrahu >15 minut

- Falešně pozitivní > 30 % celkového objemu

- Nasycení analytici (>100 upozornění/den na osobu)

- Opakující se incidenty, které spotřebují > 40 % času SOC

Architektonická integrace a perspektivní vize v SIEM vs SOAR

Nakonec je vhodné při integraci vybrat platformy s otevřenými API a nativní umělou inteligencí; 75 % organizací migruje na sjednocená řešení SIEM+SOAR+XDR. Nakonec se architektonická integrace ukazuje jako kritický diferenciátor v SIEM vs SOAR. Zatímco SIEM normalizuje heterogenní přijímání, SOAR sdružuje celý ekosystém: výstraha se rozvine do automatického zadržování a hluboké forenzní analýzy.

Čerpáme z těchto zdrojů: google.com, science.org, newatlas.com, wired.com, pixabay.com