Každé připojení, každý koncový bod a každé zařízení, které je připojeno k firemní síti, může být slepým místem, hrozbou nebo vstupním bodem pro zranitelnost v podnikové infrastruktuře společnosti. Z tohoto důvodu společnost Palo Alto Networks zveřejnila svou výroční zprávu o hrozbách zabezpečení zařízení 2025, ve které zdůrazňuje, že hromadění známých nedostatků v ekosystému internetu věcí a koexistence nezabezpečených protokolů a nekontrolovaných systémů usnadňuje přístup ke kyberzločincům a zesiluje bezpečnostní rizika.

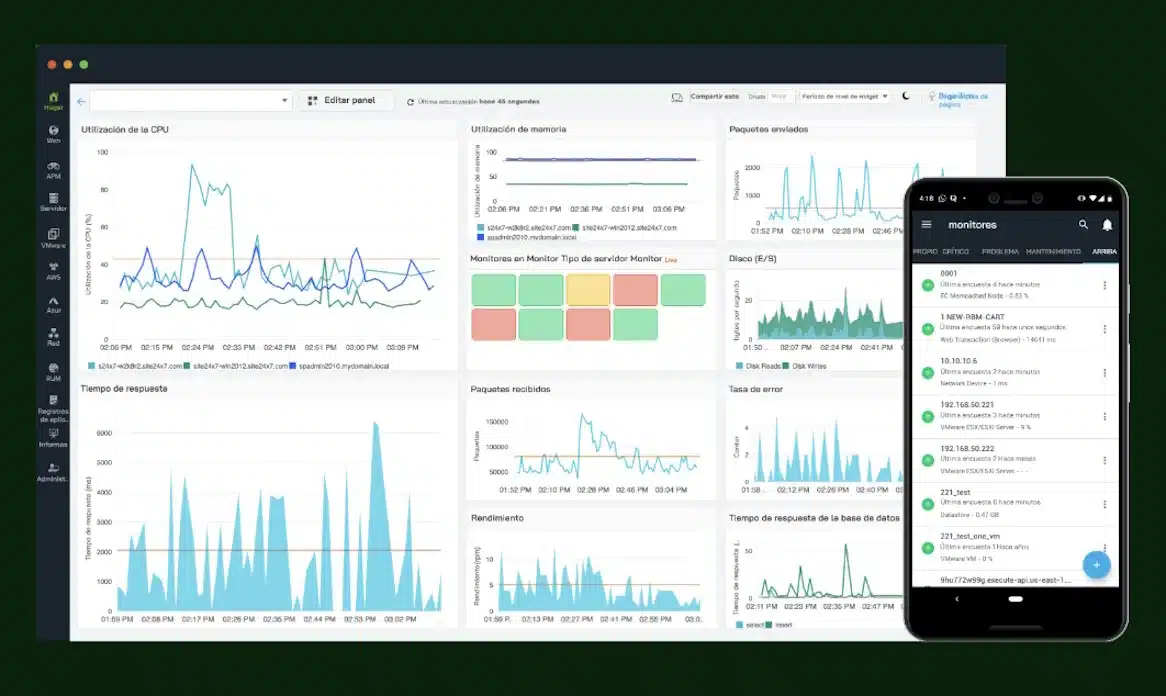

Studie analyzuje více než 27 milionů připojených zařízení ve více než 1 800 podnikových sítích a odhaluje kritické mezery ve viditelnosti a kontrole mezi nespravovanými, spravovanými a IoT zařízeními, v průměru přibližně 35 000 zařízení 80 různých typů.

Téměř 78 % sítí má velmi špatnou segmentaci zařízení a více než 48 % připojení zařízení IoT k podnikovým IT systémům pochází z vysoce rizikových zařízení, což je skutečnost, která usnadňuje boční pohyb hrozeb a zvyšuje provozní rizika.

Identifikace, izolace a ochrana každého aktiva – ať už IT nebo internetu věcí – mění viditelnost v kontrolu a kontrolu v odolnost

Dalším aspektem, který studie zdůrazňuje, je, že 32,5 % zařízení připojených k podnikovým sítím funguje mimo kontrolu IT oddělení a téměř 39 % podnikových počítačů registrovaných v Active Directory postrádá aktivní ochranu, což zvyšuje rizika vystavení.

Klíčová rizika, která je třeba přezkoumat, aby byla zajištěna bezpečnost

Toto je osm klíčových rizik, která Palo Alto Networks identifikuje, aby byla zaručena bezpečnost tohoto typu zařízení:

1.- Třetina zařízení není řízena

32,5 % všech zařízení připojených k podnikové síti funguje mimo kontrolu IT oddělení. Jde o zařízení internetu věcí, jako jsou chytré televize a termostaty, ale i osobní telefony a notebooky, které si zaměstnanci nosí do práce, a které nelze sledovat pomocí tradičních bezpečnostních nástrojů, přestože jsou připojeny k firemní síti. Tento nedostatek viditelnosti znásobuje potenciální rizika vniknutí.

2.- Čtyřem z deseti firemních zařízení chybí ochrana

Téměř 39 % výpočetních zařízení registrovaných v Active Directory postrádá aktivní EDR nebo XDR. Jedná se o počítače a servery, které jsou majetkem společnosti a které by měly být chráněny, ale nejsou, což zvyšuje kritická rizika pro kybernetické útoky.

3.- „Ploché“ sítě kvůli chybějící segmentaci

Téměř 78 % sítí má špatnou segmentaci. Zařízení s nízkým zabezpečením a citlivé systémy – jako jsou finanční servery – koexistují ve stejném segmentu sítě a mohou spolu komunikovat, takže každé slabé zařízení se stává potenciální bránou k citlivějším systémům, což zvyšuje strukturální rizika v architektuře IT.

4.- Připojená zařízení se známými poruchami, které lze snadno zneužít

Podle studie má 21 % IoT zařízení již identifikovanou alespoň jednu známou zranitelnost nebo bezpečnostní chybu. 2 % jsou citlivá na zranitelnosti aktivně využívané reálnými útočníky (KEV) a více než 3 % jsou postižena zranitelnostmi s veřejně dostupnými exploity, což výrazně snižuje technickou bariéru pro útočníky. Kromě toho je 0,49 % zařízení internetu věcí zranitelných vůči známým problémům kvůli jejich použití v malwaru, což je přímý ukazatel skutečných rizik, která nejsou vždy včas řízena.

5.- Jednoduché rozsáhlé útoky

V průběhu roku 2025 bylo zaznamenáno více než 3,4 miliardy útoků, které zkouší miliony kombinací k nalezení hesel, a 2,7 miliardy pokusů proti zranitelnosti softwaru. Jsou to dobře známé techniky, ale stále fungují, protože existují slabá hesla a neaktualizované počítače, což navzdory své jednoduchosti vytváří trvalá rizika.

6.- Vybavení bez aktualizací

Zpráva potvrzuje, že stále existuje mnoho počítačů a serverů s velmi starými verzemi, které již nejsou schopny přijímat bezpečnostní záplaty. To zdůrazňuje, že 8 % počítačů se systémem Windows (včetně serverů) a 26 % systémů Linux pracuje s verzemi EOL, takže jakákoli nová zranitelnost zůstane neopravena a přidá nová rizika do infrastruktury.

7.- Starověké technologie

Zastaralé způsoby připojení a nespolehlivé protokoly, které nešifrují robustně nebo mají známé zranitelnosti, jsou stále aktivní. Kromě toho přetrvává odhalený vzdálený přístup, který usnadňuje narušení tím, že umožňuje útočníkům naslouchat, vydávat se za identitu a pohybovat se napříč zařízeními bez oprávnění, což zvyšuje riziko špionáže a digitální sabotáže.

8.- Malware

Podle zprávy Palo Alto Networks ovlivňuje 97,5 % škodlivého softwaru počítače se systémem Windows prostřednictvím krádeže hesel, zámků výkupného nebo těžby kryptoměn. V Linuxu jsou nejběžnější programy pro vytváření botnetů a spouštění rozsáhlých útoků proti třetím stranám, čímž se firemní síť stává nástrojem útoku a zdůrazňují se globální rizika šíření.

Závěrem studie Palo Alto Networks zdůrazňuje, že vyspělost kybernetické bezpečnosti nezávisí na počtu připojených zařízení, ale na tom, jak moc je jejich chování a související rizika chápána. Identifikace, izolace a ochrana každého aktiva – ať už IT nebo internetu věcí – mění viditelnost v kontrolu a kontrolu v odolnost. V prostředí, kde se známé hrozby stále znovu objevují, je rozdíl v předvídání rizik, než znovu začnou fungovat.

Čerpáme z těchto zdrojů: google.com, science.org, newatlas.com, wired.com, pixabay.com